Эволюция безопасности: внедрение Zero Trust в корпоративной среде

16 августа 2023

Реальность сейчас такова, что ущерб корпоративной сетевой архитектуре может нанести рядовой сотрудник компании, сам того не подозревая. Это раньше большинство организаций следовали принципу – «чужие» подключения опасные, а своим пользователям можно доверять.

Но все меняется, в том числе и IT-пространство развивается, выходит на новые уровни. Это как с мобильными телефонами. Когда они только появились – мы ими пользовались, как инструментом для звонков. Сейчас же это многофункциональные гаджеты, упакованы множеством возможностей. Аналогичный переход происходит и с системой защиты корпоративной сети, а именно активно развивается применение модели Zero Trust.

О ней и расскажем в статье - как проходила эволюция концепции «нулевого доверия», как она влияет на ИБ организации, почему Zero Trust эффективнее, чем VPN и какие прогнозы касательно внедрения ее в IT-инфраструктуру компаний.

Zero Trust базируется на принципе «доверяй, но проверяй». Модель безопасности с нулевым доверием включает в себя комплексный подход к кибербезопасности. Это постоянная проверка всех устройств, действий и пользователей в сети, облачных служб, перед предоставлением доступа к сети организации. Актуальность такого подхода возросла во времена пандемии, когда организации массово переводили сотрудников на удаленный режим работы. К тому же число атак с каждым годом только увеличивается. Для украинских компаний модель нулевого доверия актуальна в связи с военным положением. Повышается уязвимость и на киберфронте. Сетевой доступ с нулевым доверием (ZTNA) приобретает все большую популярность, в том числе и в Украине.

Почему возникла необходимость в улучшенной модели в сфере ИБ?

Традиционные методы обеспечения безопасности использовали геолокацию в качестве индикатора доверия. Сотруднику в офисе автоматически доверяли, учитывая, что этот сотрудник прошел проверку личности, чтобы работать в компании, и предоставил учетные данные для подключения к сети. Все процессы в пределах периметра организации и ее сети считались безопасными, а все остальные - подозрительными. Угрозы же могут проникать в сеть и перемещаться в боковом направлении.

Злоумышленники могут скомпрометировать учетную запись пользователя или другим способом получить доступ к системе в пределах периметра. В связи с этим появилась потребность в создании нулевой стратегии доверия.

Когда же появился термин Zero Trust?

Бытует мнение, что популяризовал «нулевое доверие» экс-аналитик компании Forrester Джон Киндерваг 13 лет назад, но впервые об этой модели упомянул Стивен Пол Марш в 1994 году. Он говорил, что доверие – это локализованное понятие, оно является чем-то большим, чем человеческие ценности, справедливость, мораль, законность. По его словам, доверие можно математически смоделировать и сконструировать.

Современная история Zero Trust берет свое начало в 2003 году, когда на форуме Jericho были освещены проблемы, связанные с демаркацией организационных границ для ИТ-систем. Но кристаллизация технологии произошла позже, в 2014 году. Тогда швейцарский ИТ-инженер по безопасности разработал сеть с нулевым доверием.

Теперь давайте разберем, какие факторы привели к появлению технологии Zero Trust.

«Смерть» сетевого периметра

Раннее для атаки нужны были имена хостов, IP-адреса, далее происходили попытки компрометации. А все потому, что инфраструктура открыта. Тогда удаленная работа не практиковалась, все работали в офисе.

Сеть была основана на базе брандмауэра для защиты любого клиента от вредоносного ПО.

Он ограничивал доступ между внутренней сетью предприятия и «глобальной паутиной». Чтобы адаптироваться к вновь установленному брандмауэру, злоумышленники стали сосредотачиваться на службах, которые были разрешены через файервол.

К ним относятся DNS, электронная почта, веб-сервисы, которые и были основными целями для атаки. Специалисты по безопасности «ломали голову» над тем, как же создать супернадежный сетевой периметр. На практике это было невозможно сделать, ведь никто не отменял человеческий фактор, уязвимости ПО, продвинутые технологии хакеров. Рассмотрим ситуацию, сотрудник организации открывает e-mail-письмо, кликает по ссылке, фишеру попадают все ваши данные – как результат компания несет финансовые затраты и другие издержки. Поэтому все больше становилось очевидным – периметр в сети умирает, на его смену приходит Zero Trust.

Активный переход в облако

Популярность работы в облачном пространстве возросла в период эпидемии коронавируса, и сейчас эта тенденция будет сохраняться. Время лабильное, никогда не знаешь, чего ожидать завтра. А переход в виртуальные сети адаптирует деятельность бизнеса к изменениям, обеспечивает мобильность и продуктивность процессов. Очевидно, что и злоумышленники быстро приспосабливаются к изменениям, пользуются неопытностью работников и получают доступ к конфиденциальным данным. Они узнали, как работают новые технологии, проанализировали недостатки и продолжали компрометировать системы.

Концепция Zero Trust предполагает, что пользователю установлен запрет на всё. Лишь после тщательной проверки системы ему открывается доступ, и только на определенные ресурсы.

Популярность гибридной и дистанционной работы

Многие организации внедряют гибридную модель работы своих сотрудников. Человек может пользоваться девайсами где-угодно, а это риск того, что конфиденциальные данные становятся уязвимыми. Появилась потребность защиты повышенного уровня. VPN постепенно утрачивает свою надежность, чуть позже расскажем, чем отличаются VPN-ресурсы от ZTNA.

Zero Trust Network Access (ZTNA) – функции, возможности, принципы работы

Для предприятий важно, чтобы корпоративные сети были максимально защищены. Концепция Zero Trust справляется с такой задачей. Безопасный доступ к программам предлагает платформа Fortinet Universal ZTNA. Это уникальная на рынке технология кибербезопасности, подходит для удаленной работы. В чем же уникальность? Компания Fortinet предоставляет универсальный ZTNA как часть брандмауэра FortiGate, делает его гибким, охватывая как удаленных пользователей, так и тех, кто находится в офисе. Возможности ZTNA автоматически включаются на любом устройстве или в любой службе, работающей под управлением FortiOS 7.0 и более поздних версий. Сюда входят аппаратные устройства, виртуальные машины в облаке и служба FortiSASE.

Функциональные особенности и преимущества:

- гибкость в развертывании;

- подробный контроль доступа;

- тщательная проверка пользователя перед входом в систему;

- унифицированный агент Forticlient;

- автоматическое TLS-шифрование.

Если у вас есть брандмауэр нового поколения FortiGate (NGFW), вам не нужно приобретать ZTNA за дополнительную плату. А Fortinet FortiClient стандартно поставляется с агентами VPN и ZTNA, поэтому вы можете постепенно переходить с VPN на Zero Trust без затрат. Для организаций, которые уже используют решения FortiClient для своих VPN, переход на ZTNA — это просто активация этой функции.

Для платформы Zero Trust требуется несколько компонентов: клиент, прокси-сервер, аутентификация, безопасность, все они работают в комплексе.

Решение гарантирует, что только проверенные пользователи смогут войти в систему и пользоваться программами. Для этого внедрена многофакторная аутентификация (MFA).

Отметим, что с системой кибербезопасности от одного поставщика повышается безопасность и упрощается развертывание и управление.

Какой сервис повышает безопасность удаленной работы – ZTNA или VPN?

Ресурсы VPN хороши в использовании в локальных сетях, но в облачном пространстве не так все радужно. В связи с этим, в качестве улучшенной модернизированной технологии появились ZTNA.

Представьте ситуацию, в компании работают сотни человек (как в офисе, так и дома), и все они подключены к VPN. Поскольку домашние ПК могут быть не защищены, повышается риск распространения вредоносных программ из устройства, который без защиты.

С помощью ZTNA увеличивается контроль всех сотрудников, связь приложений и пользователей строго ограничивается, собственно, уменьшается площадка для атаки. Верифицируется и степень доверия пользователя и ПК – открывается доступ лишь к интерфейсу интернет-ресурса. Это значит, при компрометации злоумышленник не сможет атаковать всю поверхность.

При подключении к VPN пользователь вводит свои учетные данные и на протяжении какого-то времени он будет в сети. Не исключено, что за этот период у сотрудника украдут устройство, преступники получат информацию о предприятии.

ZTNA не просто подтверждает логин и пароль. Проверяется доступ в конкретное время, верифицируется установка исправлений, подключения ресурса к домену, многофакторная аутентификация, анализируется поведенческая активность пользователя. При обнаружении любых подозрений система мгновенно заблокирует доступ.

Главный принцип VPN – предоставление доступа ко всем сайтам, а значит повышение нагрузки на сеть и замедление рабочих процессов. Методология ZTNA другая – Zero Trust быстро масштабируются, не теряя уровень производительности, не влияя на взаимодействие человека и программ.

О превосходстве Zero Trust мы уже ранее писали - рекомендуем прочитать наш материал Сравнение традиционных VPN и Zscaler Private Access (ZPA): Какой вариант выбрать для обеспечения безопасности и доступа к ресурсам

Там же описан реальный кейс, как работает на практике технология нулевого доверия от разработчика в сфере облачной безопасности Zscaler.

«Факты – упрямая вещь, но статистика убедительнее». Развитие Zero Trust в цифрах

Весной компания Fortinet провела опрос среди 570 руководителей в области ИТ и безопасности из 31 страны. Участники представляли все отрасли, в том числе государственный сектор.

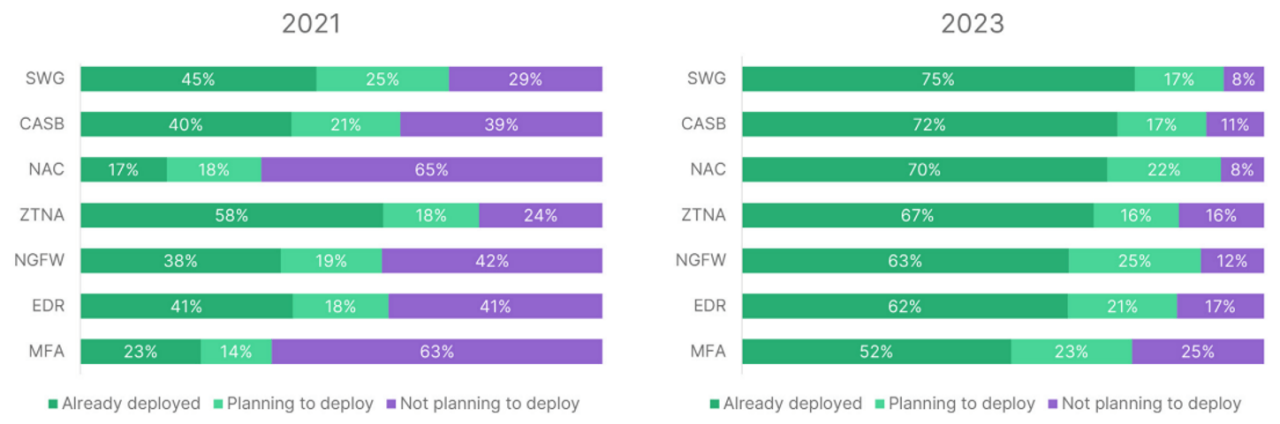

Как видите из данных диаграмм, с 2021 года увеличился процент организаций, сообщивших о развертывании решений с нулевым доверием. Составляющие их элементы – безопасные веб-шлюзы (SWG) (75%), брокеры безопасности облачного доступа (CASB) на уровне 72%, управление доступом к сети (NAC) на уровне 70%, доступ к сети с нулевым доверием (ZTNA) (67%). Внедрение межсетевых экранов (NGFW) составило 63%, %, а обнаружение и реагирование конечных точек (EDR) — 62 %.

Реализация многофакторной аутентификации (MFA) популярна среди 52%, цифра значительно увеличилась по сравнению с 2021 годом (23%). Многофакторная аутентификация – ключевой фактор в предотвращении несанкционированного доступа к приложениям и другим ресурсам.

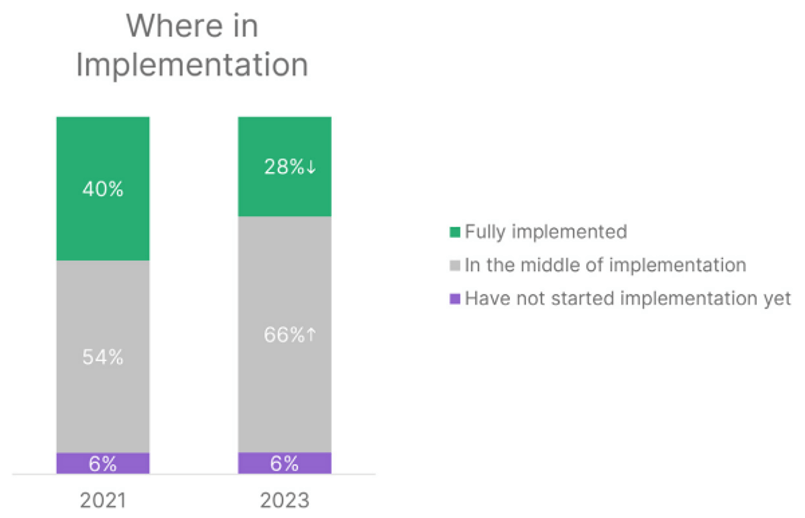

Согласно опросу, несмотря на популяризацию нулевого доверия, на предприятиях возникают определенные сложности по реализации стратегий Zero Trust. В 2021 году 40% респондентов успешно реализовали ZTNA в свою инфраструктуру, а в 2023 году лишь 28% сообщили об установке ZTNA. Вместе с тем, возросло количество предприятий, которые находятся в процессе внедрения (66% по сравнению с 54% в 2021 году).

Эти цифры показывают, что, возможно, работа с нулевым доверием оказалась немного сложнее, чем предполагалось. Некоторые проблемы, вероятно, не становились очевидными до тех пор, пока не было найдено решение. Не секрет, что совместное использование изолированных точечных решений - сложная задача, а пути устранения неполадок могут потребовать значительных ИТ-ресурсов.

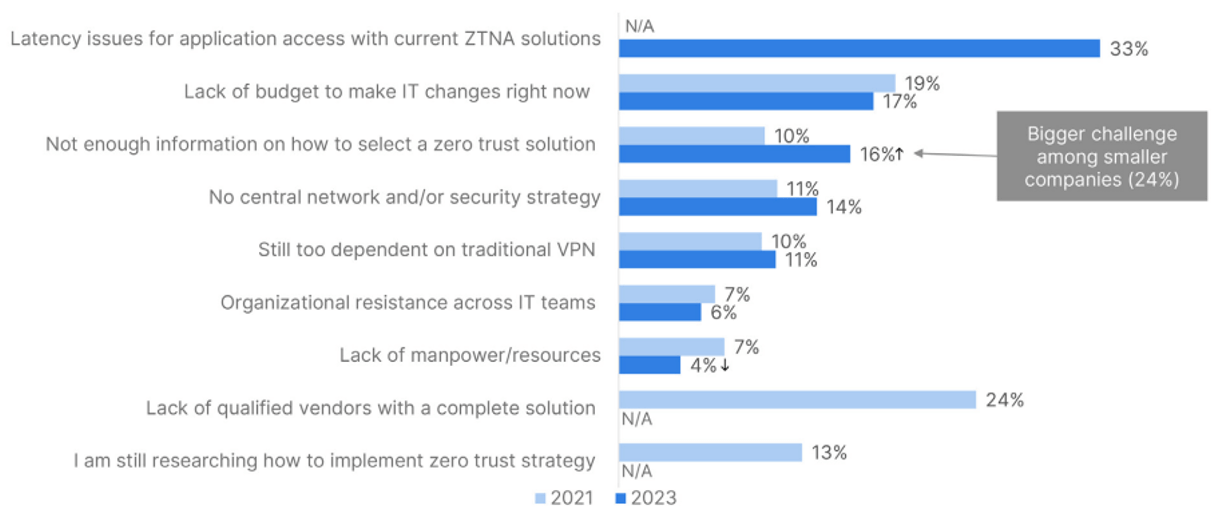

Что касается возможных конкретных проблем, почти треть (31%) организаций назвали проблемы с задержкой, и почти четверть (22%) жалуются на чрезмерную зависимость от традиционных VPN. Понятно, что внедрение решения с малой задержкой имеет решающее значение для успешного развертывания ZTNA.

Еще одним интересным открытием стало то, что 16 % организаций и 24 % небольших компаний жаловались на отсутствие достаточной информации для выбора решения с нулевым доверием. А 24% упомянули о нехватке квалифицированных поставщиков, способных предоставить комплексное решение, поэтому им пришлось что-то собирать самостоятельно.

Обращаем ваше внимание, что в интернет-магазине «Софтлист» работают специалисты, которые помогут установить платформу ZTNA качественно и оперативно.

Многие организации обнаружили, что развертывание решений от нескольких поставщиков создает новые проблемы. Нет взаимодействия, обмена данными, повышенная сложность в управлении, что и усугубляет уязвимости в системе безопасности.

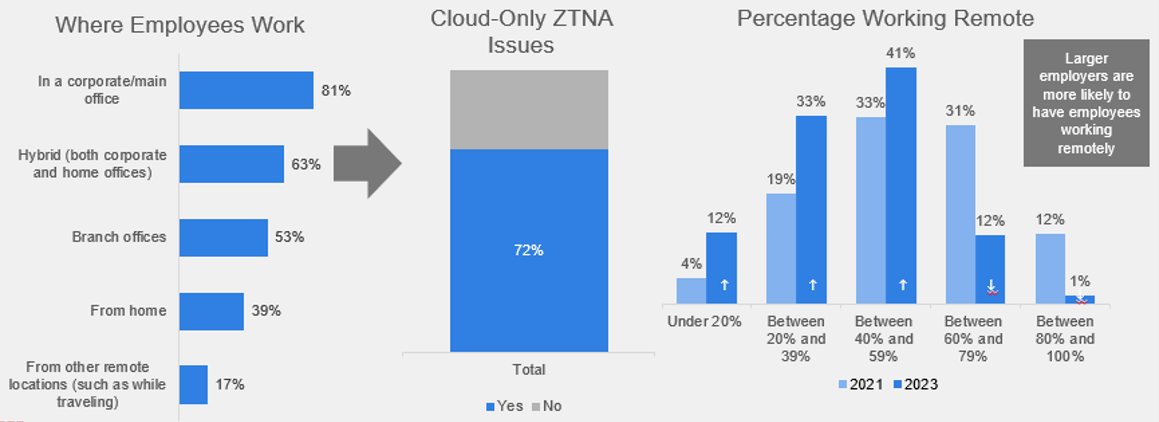

По результатам исследования Fortinet, 60% компаний заявили, что их сотрудники работают на удаленном режиме, 55% используют гибридный метод работы.

Независимо от того, где они работают, пользователям необходим доступ к приложениям, которые могут быть разделены на облачные и локальные. И 89% респондентов сообщают, что интеграция SASE с их локальными решениями важна, что указывает на ценность решений от одного поставщика (SASE).

Респонденты указали, что главные области, которые должна охватывать гибридная стратегия ZTNA, включают веб-приложения (81%), локальных пользователей (76%), удаленных пользователей (72%), локальные приложения (64%) и ПО SaaS (51%).

Резюмируя, приходим к выводу, что предприятиям требуется универсальное решение ZTNA, поддерживающее приложения в облаке и локально. С согласованными функциями для всех развертываний и моделью лицензирования для каждого пользователя.

Чего ждать в будущем: перспективы развития концепции «нулевого доверия»

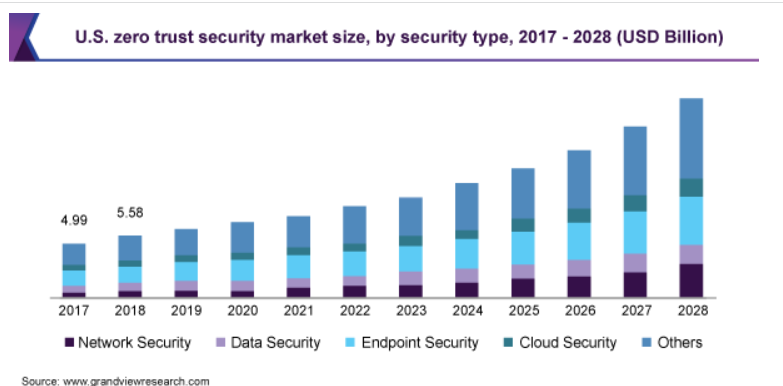

В 2021 году специалисты по кибербезопасности опубликовали свой прогноз развития ZTNA до 2028 года. По их предположениям, внедрения Zero Trust в корпоративном секторе будут увеличиваться, поскольку возрастет переход на облачные технологии. Интерес к облаку будет расти в разных отраслях и соответственно, потребуется гарантия защиты, которую может предоставить методика нулевого доверия. До 2025 года 60% предприятий реализуют политику безопасности Zero Trust. Исследовательская компания Gartner в то же время отмечает, что не все организации будут готовы к изменениям, ведь для этого нужно менять корпоративную культуру, систему взаимодействия. Приверженцам консерватизма будет сложновато переходить на инновации. Но как известно, именно новшества – двигатель прогресса.

Но большинство крупных компаний все же выбирают безопасность и понимают цену рисков в случае хакерских атак. Модель «нулевого доверия» в дальнейшем будет развиваться – рынок расширяется, появляются все больше производителей решений Zero Trust.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного