Критическая уязвимость в Atlassian Confluence Server и Data Center, пути решения

15 июня 2022

В июне 2022 года на серверах Confluence и Data Center нашли уязвимость удаленного внедрения кода (RCE) под названием CVE-2022-26134.

Компания Atlassian опубликовала рекомендацию по безопасности, которая касается уязвимости, работающей в реальных условиях. Злоумышленник может использовать эту уязвимость без авторизации. По оценкам разработчика степень ее серьезности, определяется как критическая.

Большие риски появления CVE-2022-26134 на Confluence Server и Data Center после версии 1.3.0. Исправление предоставлено для версий 7.4.17, 7.13.7, 7.14.3, 7.15.2, 7.16.4, 7.17.4, 7.18.1. Для предприятий, использующих облачный вариант Atlassian, эта уязвимость не страшна.

Как повлияет CVE-2022-26134 на инфраструктуру жертвы?

Как и в случае с любой другой RCE-уязвимостью потенциальный ущерб может быть разрушительным, в том числе полный захват доменов.

Злоумышленники могут использовать эту уязвимость для развертывания любого бэкдора, программы-вымогателя, похитителя информации, RAT. Также они организовывают мероприятия против организаций, использующих эти продукты. Эксплуатация этой уязвимости проста, поскольку субъект угрозы может использовать специально созданный HTTP-запрос, включая код, который он хочет запустить на уязвимом сервере, расположенном в URI.

Уязвимость представляет собой внедрение языка навигации по объектным графам (OGNL). Впервые уязвимость была обнаружена компанией Volexity, этот процесс включал развертывание BEHINDER. Это подключаемый модуль веб-сервера, который позволяет злоумышленнику создавать веб-оболочки и обеспечивает поддержку взаимодействия с Meterperter и Cobalt Strike. С использованием этой уязвимости были зарегистрированы и другие развертывания, такие как China Chopper и крипто-майнеры.

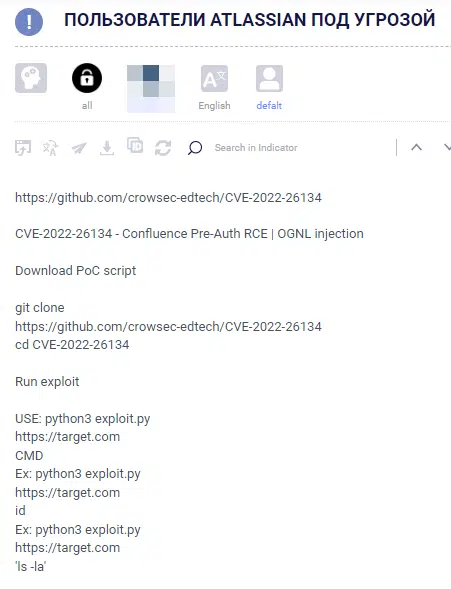

Злоумышленники проявляли активность в сообществах Telegram и Dark web. Они делились POC и репозиториями GitHub, бесплатно предоставляя инструменты другим преступным группам. Эта уязвимость очень похожая на CVE-2021-26084, которая также подвергает риску системы Atlassian.

Какие методы предпринять для борьбы с уязвимостью?

Как уже отмечалось, для решения этой проблемы выпущены вариации:

- 7.4.17;

- 7.13.7;

- 7.14.3;

- 7.15.2;

- 7.16.4;

- 7.17.4;

- 7.18.1.

Atlassian рекомендует выполнить обновление до самой свежей версии, которая имеет продолжительную поддержку. Если нет возможности сразу произвести обновление сервиса Confluence, можете воспользоваться временными мерами. В этом случае подойдет апдейт ниже представленных файлов в соответствии с версией программы.

Confluence 7.15.0 - 7.18.0

При запуске Confluence в кластере, следует повторить эту процедуру на каждом узле. При этом нет необходимости деактивировать весь кластер, чтобы применить это средство защиты.

Пошаговые действия

- Закройте приложение Confluence;

- загрузите файл xwork-1.0.3-atlassian-10.jar на сервер Confluence;

- извлеките JAR -файл из установочного каталога

Копии прежнего JAR-файла тоже удалите из каталога;{confluence-install}/confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar - продублируйте загруженный файл xwork-1.0.3-atlassian-10.jar в {confluence-install}/confluence/WEB-INF/lib/;

- проконтролируйте, чтобы информация по файлу xwork-1.0.3-atlassian-10.jar (разрешения, права собственности) совпадали с актуальными файлами в каталоге;

- откройте Confluence.

Confluence 6.0.0 - 7.14.2

При открытии Confluence в кластере, сделайте эту процедуру на каждом узле. Деактивировать кластер нет необходимости, чтобы применить это средство защиты.

Пошаговые действия:

- закройте Confluence;

- перенесите файлы на сервер Confluence:

- xwork-1.0.3-atlassian-10.jar

- веб-работа-2.1.5-atlassian-4.jar

- CachedConfigurationProvider.класс;

- очистите эти JAR-файлы из установочного каталога Confluence):

Копии прежних JAR-файлов удалите из каталога;{confluence-install}/confluence/WEB-INF/lib/xwork-1.0.3.6.jar {confluence-install}/confluence/WEB-INF/lib/webwork-2.1.5-atlassian-3.jar - продублируйте загруженный xwork-1.0.3-atlassian-10.jar в {confluence-install}/confluence/WEB-INF/lib/;

- сделайте копию загруженного файла webwork-2.1.5-atlassian-4.jar в {confluence-install}/confluence/WEB-INF/lib/;

- разрешения, права на файлы должны соответствовать действующим файлам в каталоге

- по цепочке {confluence-install}/confluence/WEB-INF/classes/com/atlassian/confluence/setup, вы перейдете в каталог.

- Создайте каталог, назовите его webwork

- Продублируйте CachedConfigurationProvider.class в {confluence-install}/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork

- проследите за правильностью указания разрешений, прав:

- откройте Сonfluence.

| {confluence-install}/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork |

| {confluence-install}/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork/CachedConfigurationProvider.class |

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного