ТОП-15 часто используемых уязвимостей в 2022 году

12 мая 2022

Злоумышленники пользуются различными методами для уязвимости ПО. Это и удаленное выполнение кода, и обход системы безопасности, и другие способы компрометации.

За последние 12 месяцев было обнаружено ряд новых уязвимостей, в том числе Log4Shell, ProxyShell и ProxyLogon, которые использовались в атаках на предприятия. Эти и другие известные ошибки, некоторые из которых были обнаружены еще в 2017 году сейчас регулярно используются. Они применяются в средах, где организации не смогли правильно провести инвентаризацию, исправление. Агентство CISA (Cybersecurity and Infrastructure Security Agency) выпустило свое последнее обновление по наиболее часто используемым уязвимостям. Поэтому рассмотрим каждую из 15 уязвимостей, которые сегодня чаще всего используются в корпоративном бизнесе.

1. Log4Shell (CVE-2021-44228)

Первое место занимает печально известная уязвимость из хранилища Apache Java, Log4j, которая впервые была обнаружена в конце 2021 года. Эта ошибка базируется на дистанционном создании кода, широко используется из-за распространенности хранилища журналирования Log4j в веб-программах. Для многих организаций и сетевых администраторов стало неожиданностью даже то, что они узнали об этой зависимости в своем программном стеке. По мере появления подробностей об уязвимости ответственные организации пытались понять ее и своевременно применять исправления. Сложность этого процесса состояла в том, что исследователи заметили безуспешность предыдущих попыток исправления ошибки. Тем не менее присутствие Log4Shell в верхней части списка показывает, что многие организации до сих пор не предприняли соответствующих действий.

2. Zoho ManageEngine ADSelfService Plus (CVE-2021-40539)

ПО Zoho ManageEngine ADSelfService Plus до версии 6113 включительно оказалось уязвимым в предотвращении регистрации REST API и последующего удаленного генерирования кода. Уязвимость ликвидирована в начале осени 2021 года, позволяет злоумышленникам использовать специально созданные URL-адреса Rest API. Это нужно для обхода аутентификации из-за ошибки при нормализации URL-адреса перед попыткой проверки. Обойдя фильтр аутентификации, злоумышленники могут использовать конечные точки и выполнять такие атаки, как создание произвольных команд.

Ошибку легко использовать в качестве инструмента, где программное обеспечение распространено на предприятии, а недостаток присутствует в конфигурации продукта по умолчанию. Эта комбинация представляет большую ценность для хакеров, поэтому неудивительно, что злоумышленники разыскивают и атакуют предприятия с уязвимыми версиями этого ПО.

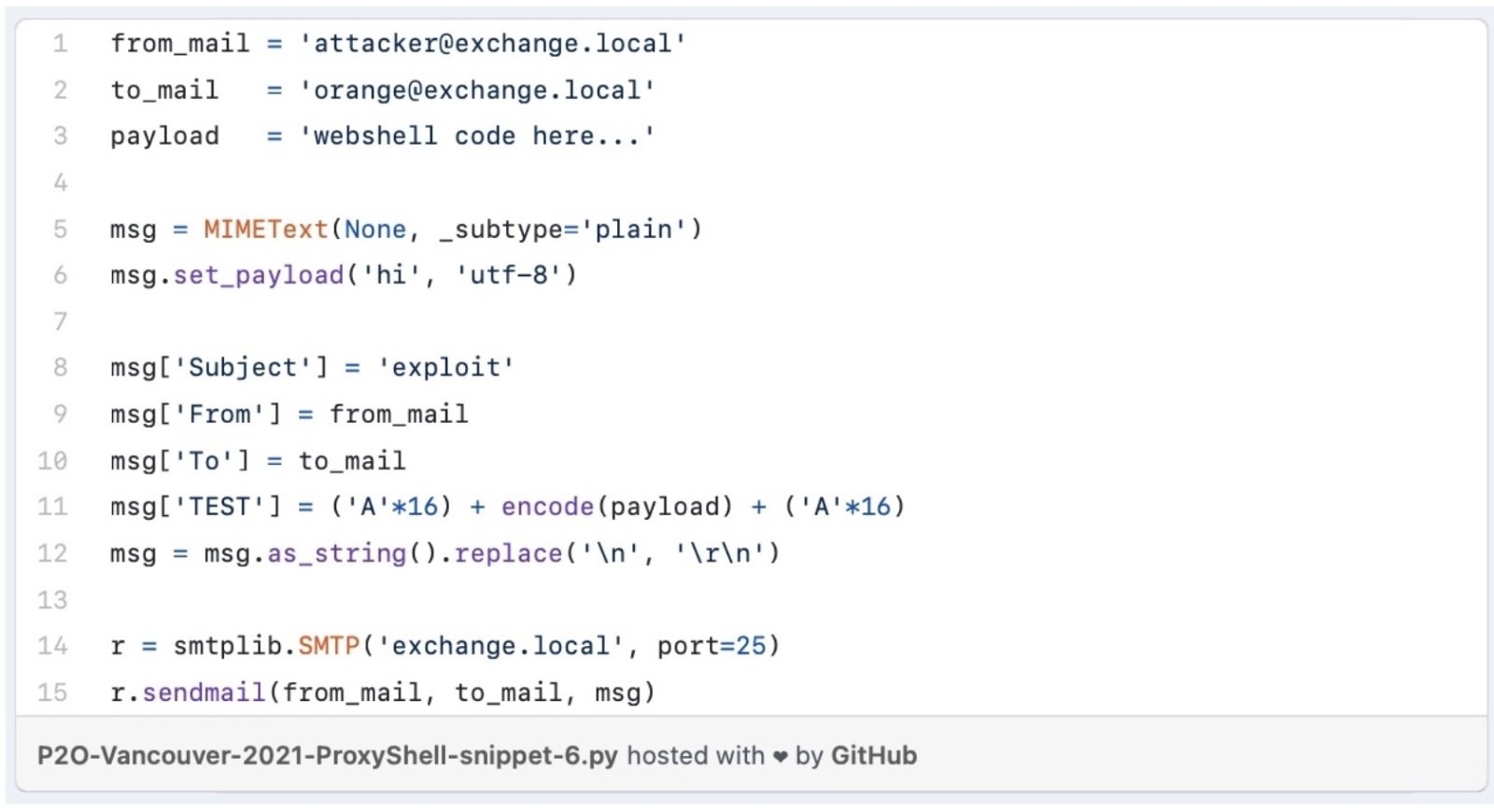

3–5. ProxyShell (CVE-2021-31207, CVE-2021-34473, CVE-2021-34523)

Это три отдельные уязвимости сервера Microsoft Exchange, они позволяют обходить безопасность, предполагают RCE и повышение привилегий. Структурирование в открытых средах ProxyShell позволяет злоумышленнику наладить регулярность, совершать вредоносные операции PowerShell. Успешное применение означает, что хакеры могут контролировать уязвимые почтовые серверы Microsoft Exchange. CISA отмечает, что эти ошибки, выявлены в августе 2021 года, находятся на сервере клиентского доступа Microsoft (CAS). Центр администрирования CAS - служба, которая обычно работает в пределах порта 443 в службах Microsoft Internet Information Services (IIS). Она, как правило, доступна в Интернете, поэтому пользователи могут получать доступ к электронной почте с мобильных устройств и веб-браузеров.

Как и в случае со многими из этих CVE, код Proof of Concept вместе с документацией находится в открытом доступе. Это делает набор уязвимостей интересным для хакеров.

6–9. ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065)

Это были тяжелые месяцы для организаций, использующих Microsoft Exchange. До ProxyShell в августе 2021 года действовали четыре активно эксплуатируемых нулевых дня, известные под общим названием ProxyLogon. Эти четыре уязвимости занимают следующие четыре позиции с 6 по 9 из 15 наиболее часто используемых ошибок.

ProxyLogon влияет на Microsoft Exchange 2013, 2016 и 2019. Первоначально уязвимости были обнаружены после выявления китайской APT-группировки HAFNIUM. Однако с тех пор ими пользовались другие злоумышленники, учитывая, что ошибки существуют по умолчанию в конфигурациях популярного корпоративного программного обеспечения. Известно, что хакеры применяют автоматизированные инструменты, с помощью которых сканируются и обнаруживаются неисправленные сервера. Для блокировки эксплойтов ProxyLogon достаточно купить антивирус, который будет защищать пользователей от киберугроз.

Четыре CVE являются ненадежными подключениями к Exchange посредством порта 443, они могут применяться без вмешательства пользователя. ProxyLogon позволяет хакерам обходить аутентификацию, читать электронные сообщения, развертывать вредоносы в корпоративных сетях. В первоначальных атаках группы HAFNIUM были развернуты веб-оболочки различных типов, использованы дополнительные инструменты для облегчения перемещения, систематического доступа и дистанционных манипуляций. В кампаниях HAFNIUM также использовались инструменты с открытым исходным кодом, например PowerCAT, Nishang, 7zip, WinRAR и Procdump.

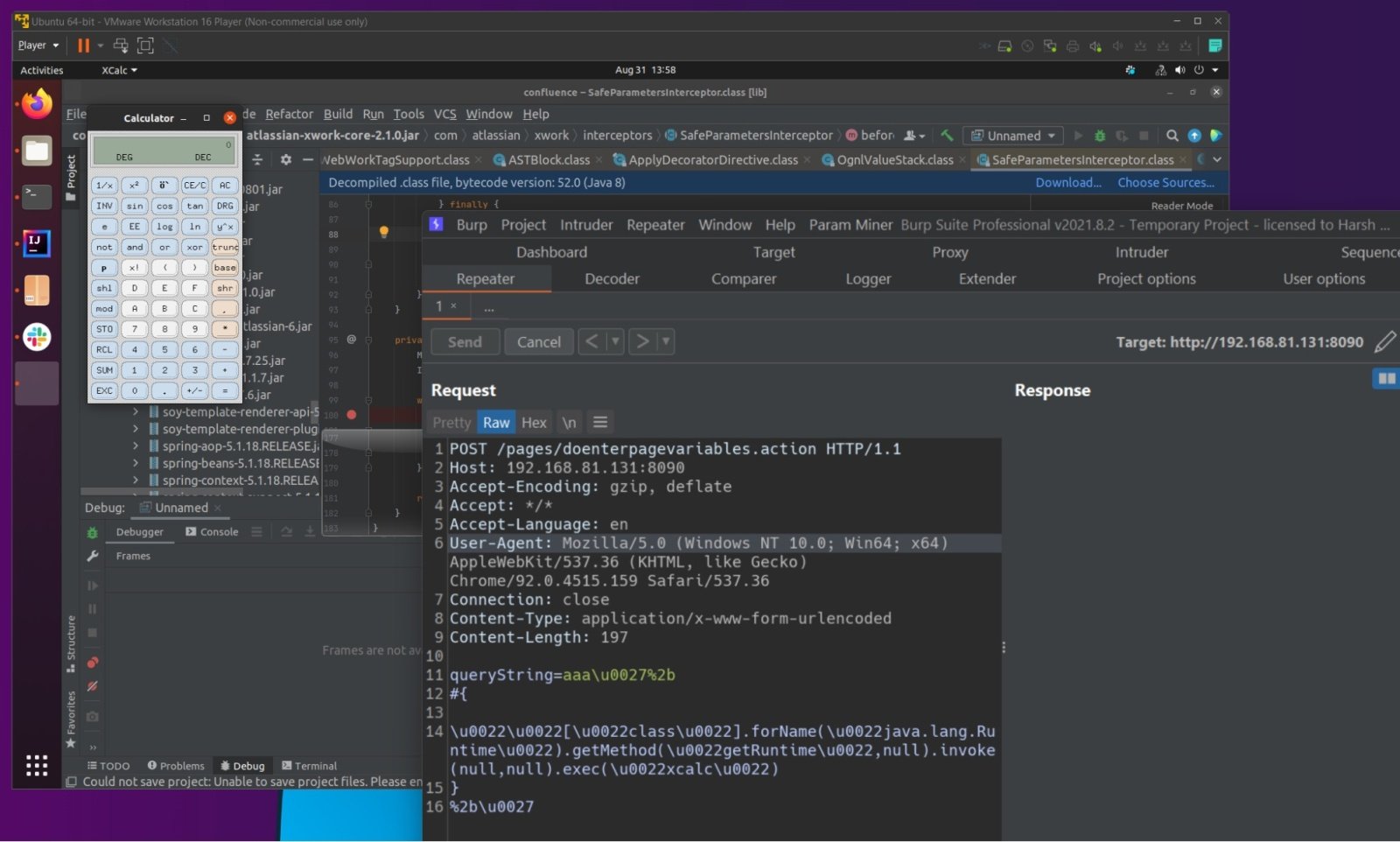

10. Server/Data Center Atlassian Confluence (CVE-2021-26084)

Эта уязвимость в системе безопасности позволяет пользователю, который не прошел проверку, генерировать свободный код на экземпляре Confluence Server или Data Center. Confluence — это сервис, похож на Wiki, широко используется в корпоративных средах. Уязвимость, обнаруженная в августе 2021 года, активно использовалась и сейчас применяется, поскольку ее могут использовать не прошедшие проверку подлинности пользователи независимо от конфигурации. К сожалению, первоначальное раскрытие информации осталось незамеченным на многих предприятиях, и к сентябрю USCYBERCOM предупредила о продолжающейся массовой эксплуатации.

Ошибка позволяет субъекту угрозы выполнять команды с теми же разрешениями, что и пользователь, запускающий сервис. Согласно изначальным предположениям, уязвимость доступна только пользователю с действительными учетными данными в системе. На самом деле выяснилось, что любой незарегистрированный пользователь может вызвать уязвимость. Открытый код эксплойта существует и активно используется злоумышленниками против уязвимых экземпляров.

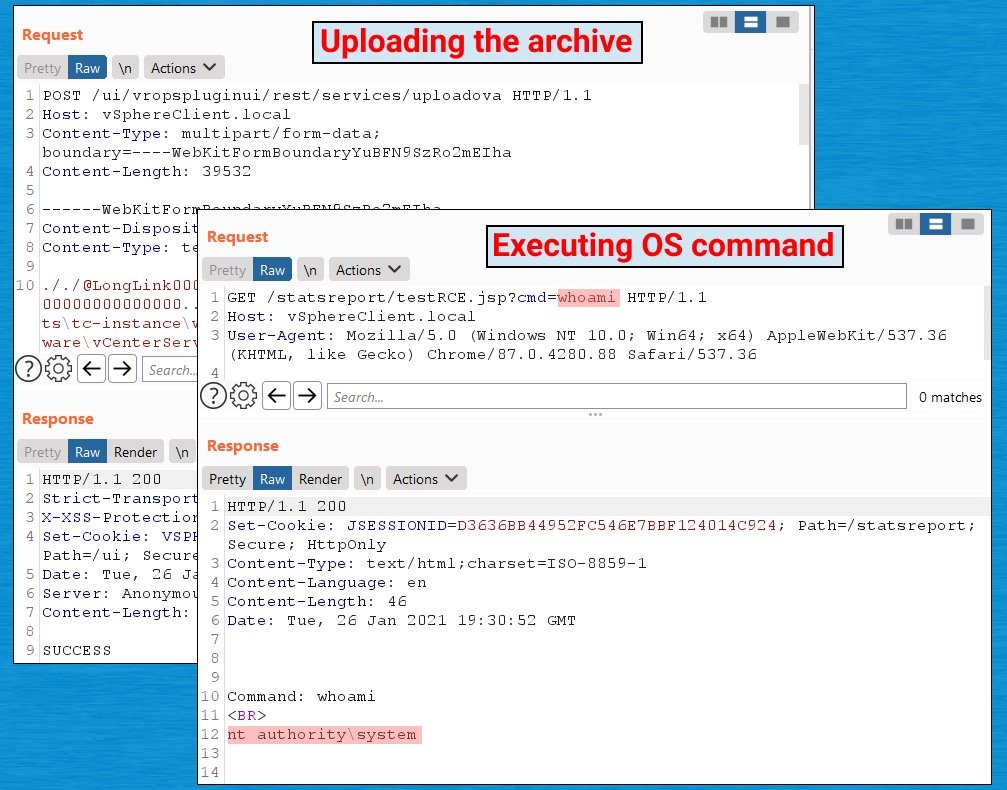

11. Уязвимость VMware vSphere (CVE-2021-21972)

Зимой 2021 года в VMware сообщили, что vSphere (HTML5) включает уязвимость дистанционного создания кода в модуле vCenter Server. Компания присвоила этой уязвимости критическое значение с уровнем серьезности 9,8.

VMware vSphere — комплекс продуктов для виртуализации серверов корпоративной инфраструктуры, включающий гипервизор ESXi и программы для управления vCenter. ПО обычно располагается во внутренних сетях. Использование CVE-2021-21972 дает возможность злоумышленникам с доступом к порту 443 действовать с безграничными преимуществами в ОС хоста.

Вскоре стало известно о массовом сканировании уязвимых серверов VMware vCenter, а в Интернете обнародовали код Proof of Concept для применения уязвимости.

12. ZeroLogon (CVE-2020-1472)

Некоторые уязвимости из этого списка по сей день продолжают использоваться. Хотя уже доступны средства по минимизации последствий. Главной из них является печально известная ошибка ZeroLogon, появившаяся в августе 2020 года. Она обнаружена через месяц после ее исправления компанией Microsoft. Представляет собой ошибку, относящуюся к криптографической уязвимости в протоколе Microsoft Active Directory Netlogon Remote Protocol (MS-NRPC). Используя уязвимость, хакер, который не прошел проверку на подлинность, может войти на серверы, использующие NT LAN Manager (NTLM).

Уязвимость заключается в том, что, пытаясь внедрить собственный алгоритм шифрования в MS-NRPC, Microsoft допустила критический недочет, по причине которого вектор инициализации (IV) был установлен на все нули, а не на случайное число. Эта уязвимость позволяет преступнику удаленно подделать токен проверки достоверности для входа в сеть, установить известное значение пароля компьютера контроллера домена. Хакеры могут применять уязвимость для компрометации других сетевых устройств. Впоследствии исследователи обнаружили другие способы операционализации Zerologon, включая извлечение всех паролей домена. Zerologon был замечен среди атак таких программ-вымогателей, как Ryuk, и доступно несколько распространенных эксплойтов POC.

13. Сервер Microsoft Exchange (CVE-2020-0688)

CVE-2020-0688, впервые обнаруженная в 2020 году, представляет собой еще одну уязвимость удаленного создания кода в Microsoft Exchange Server. Она возникает, когда серверу не удается правильно создать уникальные ключи во время установки. Согласно CVE, знание ключа проверки позволяет идентифицированному пользователю с e-mail передавать произвольные объекты для десериализации веб-приложением, которое работает как SYSTEM.

В сентябре 2020 года CISA сообщила, что аффилированные с Китаем субъекты используют CVE-2020-0688 для дистанционного генерирования кода. Цель этого использования – собрать целевые электронные адреса. В июле 2021 года и снова в феврале 2022 года CISA также сообщила, что относящиеся к России хакеры использовали CVE-2020-0688 для повышения преимуществ и получения дистанционного создания кода на незащищенных серверах Microsoft Exchange.

14. Pulse Secure Pulse Connect Secure (CVE-2019-11510)

CVE-2019-11510 — уязвимость затрагивает устройства Pulse Secure VPN, с ее помощью хакерам открывается доступ к сетям жертв. Удаленный злоумышленник, который не прошел проверку на подлинность, может направить созданный URL для создания уязвимости чтения произвольного файла. Этот недостаток был использован китайскими и российскими субъектами, применялся в расширенных кампаниях, которые нацелены на данные исследований COVID-19 во время недавней пандемии. Патчи для уязвимости были выпущены в апреле 2019 года. Однако произошло несколько инцидентов, когда скомпрометированные учетные записи AD использовались спустя месяцы после того, как организации-жертвы исправили свое устройство VPN. CISA также сообщает, что отреагировала большое количество инцидентов в правительстве США и коммерческих организациях, когда преступники использовали CVE-2019-11510.

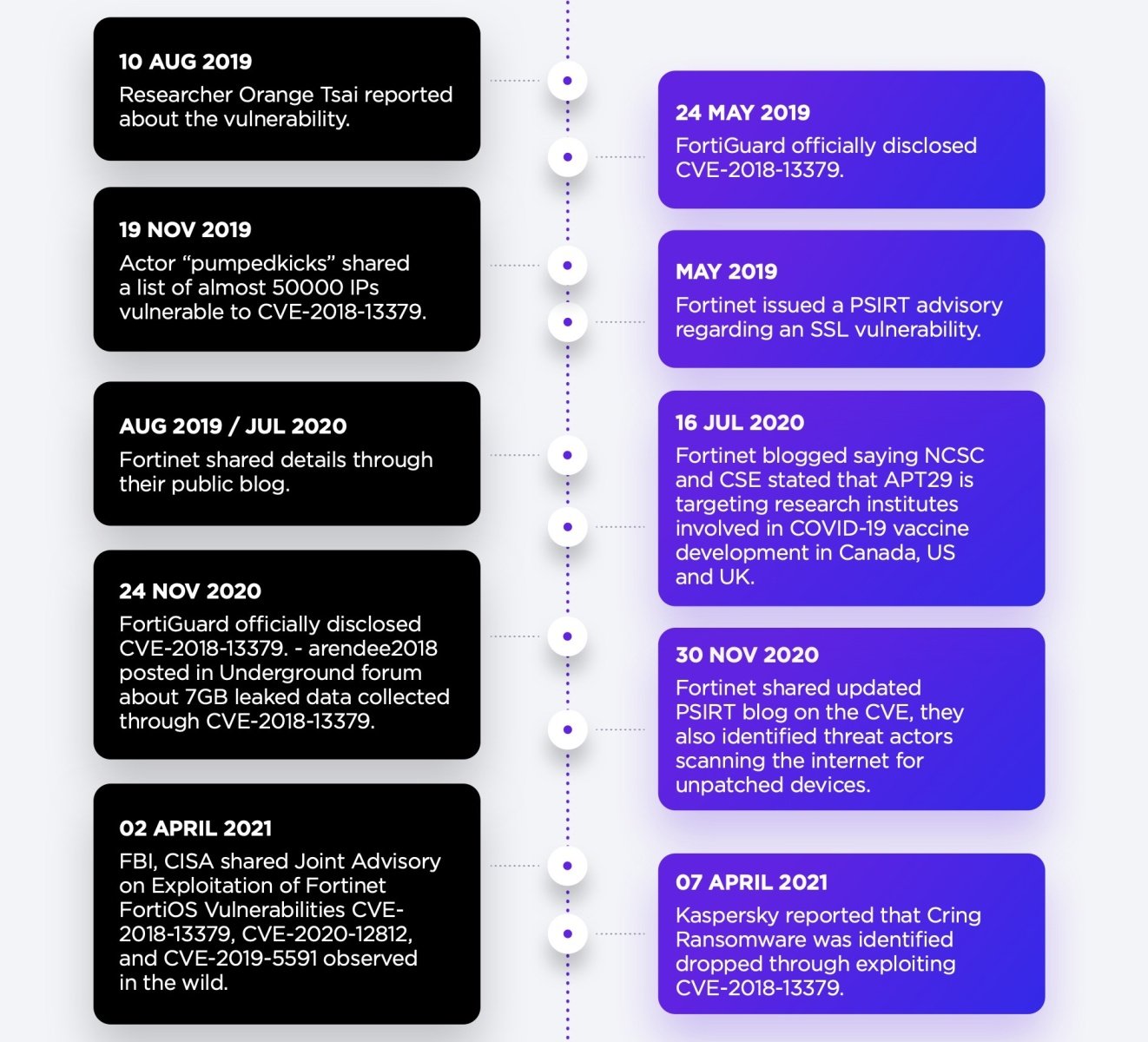

15. Fortinet FortiOS и FortiProxy (CVE-2018-13379)

CVE-2018-13379 — это уязвимость обхода пути на портале FortiProxy SSL VPN. Используя ее, удаленный хакер, который не прошел проверку на подлинность, может скачать системные файлы FortiProxy посредством созданных HTTP-запросов ресурсов. Как и следовало ожидать от уязвимости, которая использовалась более 4 лет, она имеет долгую и легендарную историю. Главным предназначением CVE-2018-13379 было развертывание приложений-вымогателей и хищение данных.

За прошедшие годы CISA выпустила несколько рекомендаций, подробно описывающих его использование как российскими, так и иранскими государственными субъектами. Совсем недавно, в феврале 2022 года, SentinelLabs отследила связанного с Ираном исполнителя угроз TunnelVision. Он успешно использует CVE-2018-13379, наряду с другими упомянутыми выше уязвимостями, такими как Log4Shell и ProxyShell, для атак на организации.

Вывод

Успешные команды корпоративной безопасности понимают, что старые уязвимости никогда не исчезнут. Вышеперечисленные CVE часто находятся в центре внимания новостных пабликов. В силу стремительного их распространения агентство CISA предлагает предприятиям найти уязвимость в своем программном стеке до того, как это сделают злоумышленники. Пользователи также могут приобрести антивирус для идентификации различных уязвимостей. Важно помнить, что с точки зрения хакеров поиск прошлых лазеек остается успешным вектором атаки и требует меньше усилий, чем обнаружение и разработка новых нулевых дней. Особенно это актуально, когда большинство критических недочетов обычно имеют общедоступный код эксплойта Proof of Concept.

Мы надеемся, что этот список будет полезным для команд корпоративной безопасности. Специалисты смогут предпринять определенные усилия для защиты от компрометации из-за зависимости от неисправленного программного обеспечения.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного