Хакеры UAC-0056 атаковали Украину, маскируясь фейковым словарем-переводчиком

18 марта 2022

Компания SentinelOne выявила новую вредоносную активность, которая может быть связана с группировкой UAC-0056 (SaintBear, UNC2589, TA471). Киберпреступники при атаках на украинских пользователей применяли вредоносные программы Cobalt Strike, GrimPlant и GraphSteel. Этот ранее неизвестный набор действий связан с бинарным файлом, скомпилированным на Python. Работа хакеров заключалась в маскировке под программное обеспечение для перевода на украинский язык, конечной целью чего являлось заражение GrimPlant и GraphSteel.

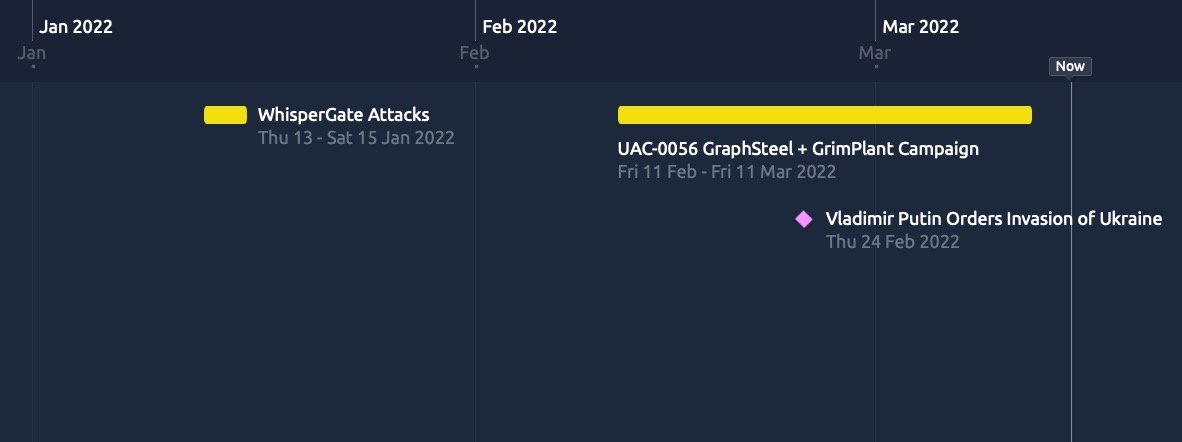

По оценкам SentinelOne, деятельность GrimPlant и GraphSteel UAC-0056 началась в начале февраля 2022 года. А сама подготовка преступных действий стартовала еще в декабре 2021 года.

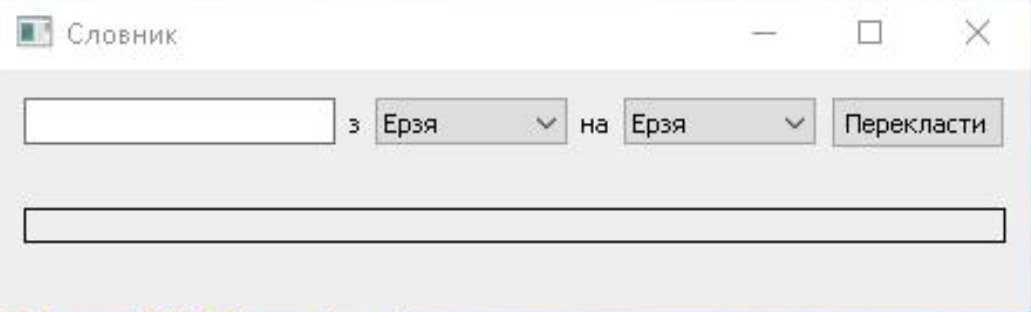

Словарь Переводчик

Компания SentinelOne обнаружила два файла с именами и путями, соответствующими вредоносным программам GraphSteel и GrimPlant. О них сообщает и Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA).

| C:\Users\user\.java-sdk\microsoft-cortana.exe | d77421caae67f4955529f91f229b31317dff0a95 |

| C:\Users\user\.java-sdk\oracle-java.exe | ef5400f6dbf32bae79edb16c8f73a59999e605c7 |

Два идентифицированных файла представляют собой двоичные данные Go, удаленные исполняемым файлом 2a60b4e1eb806f02031fe5f143c7e3b7(dictionary-translator.exe).

Словарь-переводчик — это двоичный файл, скомпилированный на Python, который функционирует как приложение для перевода размером 45 МБ. Примечательно, что этот файл был впервые загружен на VirusTotal 11 февраля 2022 года.

Translation Application

Двоичный файл словаря-переводчика загружается из домена, потенциально контролируемого субъектом: hxxps://dictionary-translator[.]eu/program/dictionary-translator.exe.

При запуске приложение-переводчик сбрасывает и запускает четыре вредоносных файла. Они соответствуют тем, которые описаны в отчете CERT-UA, три по имени и пути и один по функциональности и пути.

| Совпадающий путь к файлу | Ссылка на отчет UA-CERT (MD5) |

| \Users\user\AppData\Local\Temp\tmpj43i5czq.exe | 15c525b74b7251cfa1f7c471975f3f95 |

| \Users\user\.java-sdk\java-sdk.exe | c8bf238641621212901517570e96fae7 |

| \Users\user\.java-sdk\microsoft-cortana.exe | 9ea3aaaeb15a074cd617ee1dfdda2c26 |

| \Users\user\.java-sdk\oracle-java.exe | 4f11abdb96be36e3806bada5b8b2b8f8 |

Действия после компрометации

Сразу после активации вариант вредоносного ПО GraphSteel запускает набор команд расследования и сбора учетных данных, опять же аналогичных описанным в отчете CERT-UA. Кроме того, вредоносное ПО обеспечивает устойчивость, устанавливая значение реестра текущего пользователя CurrentVersion\Run для запуска загрузчика Go при входе в систему:

|

netsh wlan show profiles [void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime]; $vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders reg query HKCU\Software\SimonTatham\Putty\Sessions |

Additionally, the malware achieves persistence by setting the current user’s registry CurrentVersion\Run value to execute the Go downloader at logon:

|

Key: HKU\%SID%\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK Value: \Users\user\.java-sdk\java-sdk.exe -a FIAjtW4f+IgCUrs3hfj9Lg== |

Согласно наблюдению SentinelOne, злоумышленник пытался подключиться к другому серверу, используя аналогичный шаблон. При этом собирался установить HTTP-соединение через порт 443 с односимвольной буквой URI: hxxp://91.242.229.35:443/i.

Разъяснение по поводу агента угрозы UAC-0056

UAC-0056 имеет историю публичной отчетности, но наиболее широко известен, среди прочего, как UNC2589 (Mandiant) и TA471 (Proofpoint). Считается, что это преступная группа причастна к действиям WhisperGate в начале января 2022 года. Напомним, в середине января была совершена кибератака на государственные учреждения Украины, нацелена на уничтожения данных. Согласно анализу, хакеры потенциально могли создавать инфраструктуру для кампании GrimPlant и GraphSteel, начиная с декабря 2021 года.

Timeline Demonstrating Known UAC-0056 Activity

Индикаторы компрометации

| МОК/SHA1 | Описание |

| dictionary-translator[.]eu | Dictionary-translator.exe Download Server |

| 91.242.229[.]35:443/i | Go Downloader C2 |

| 3eec65c8ac25682d9e7d293ca9033c8a841f4958 | Go Downloader |

| d77421caae67f4955529f91f229b31317dff0a95 | GraphSteel Linked |

| ef5400f6dbf32bae79edb16c8f73a59999e605c7 | GrimPlant Linked |

| 3847ca79b3fd52b105c5e43b7fc080aac7c5d909 | Dictionary-translator Program |

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного