Что такое SIEM система?

16 октября 2019

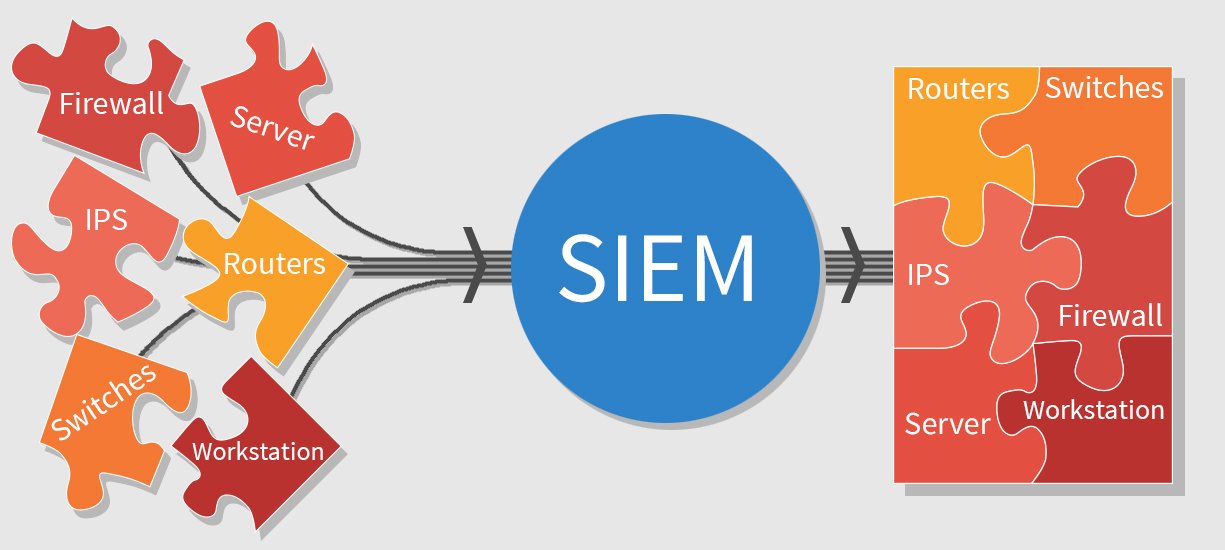

К сожалению, очень мало предприятий понимают важность или не до конца понимают необходимость использования SIEM систем. Простыми словами, SIEM система собирает все данные происходящие в сети, и предоставляет их пользователю в максимально удобном для восприятия виде. Для каждого конкретного случая и целей, SIEM система будет выглядеть по-разному.

Security Information and Event Management (SIEM) - если дословно, это информация о безопасности и управление событиями. Если глобально смотреть, можно представить SIEM как систему, которая собирает всю сетевую активность в одном месте в виде понятного набора данных. Термин был придуман компанией Gartner в далеком, по меркам информационных технологий, 2005 году. Однако, за прошедшее время, как понятие, так и функции SIEM претерпели большое количество изменений. Изначально аббревиатура состояла из двух терминов: SIM (Security Information Management) и SEM (Security Event Management).

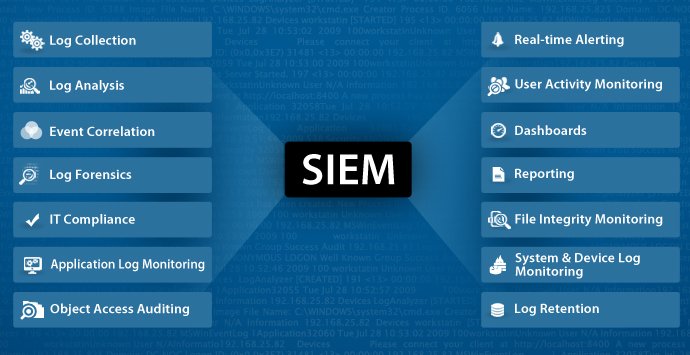

По заявлениям создателей, такая система должна обеспечивать определенный функционал, а именно сбор, анализ и предоставление информации о сетевых устройствах и происходящих процессах. Кроме этого, в состав системы должны быть включены инструменты для управления уязвимостями приложений и БД, решения для разграничения доступа и управления индентификацией.

Некоторые функции, обычно присущие SIEM:

- Задание параметров для реагирования на важны события

- Запись логов и создание отчетов, которые будут упрощать аудит

- Просмотр детализированных данных

Итого получаем, что SIEM собирает все созданные логи и статистику, и сохраняет их в едином хранилище. Размер хранилища на прямую зависит от нужд конкретной системы. Среди лидеров рынка SEIM систем, можно выделить несколько: McAfee Enterprise Security Manager, IBM QRadar SIEM, HP ArcSight и другие.

Из источников данных, для SIEM систем, можно выделить:

- Журналы событий. Которые записываются тонкими и толстыми клиентами и контролируют права доступа.

- Антивирусы. Такой тип решений, уведомляет о нахождении вредоносного программного обеспечения или кода.

- DLP(Data Loss Prevention). Такие системы, контролируют и не допускают несанкционированное перемещение информации за пределы сети.

- Системы контроля доступа. Служат для получения доступа к информационному потоку.

- IDS/IPS. Такие системы, передают информацию об изменении прав доступа или сетевых атаках.

- Межсетевые экраны. Такие решения, передают информацию об имеющимся вредоносном программном обеспечении и инцидентах безопасности.

- Сетевое оборудование. Контролирует пользовательский доступ к различным инфопотокам и считывает трафик.

- Веб-фильтр. Данное дополнение, контролирует доступ к вредоносным сайтам.

SIEM необходима для повышения возможности обнаружения вторжения

Как заверяют эксперты, такие системы предназначены для обнаружения системных аномалий и поддержки систем обнаружения вредоносного программного обеспечения. Благодаря SEIM, можно наблюдать более четкую картину происходящей информации в сети. Такая система необходима, когда обычные привычные средства не справляются со своей задачей, SIEM коррелирует полученную информацию с эталоном и обнаруживает несоответствия. По этой причине, компании разного размера, рассматривают SIEM как важный, дополнительный барьер для защиты сети от направленных атак.

Типовой сценарий работы SIEM системы

- Отслеживание аутентификаций и компрометации пользовательских аккаунтов

- Отслеживание заражений системы. Отслеживание вредоносного ПО на основании логов и журналов антивирусов и брандмауэра.

- Проверка исходящего трафика, в том числе подозрительного. Мониторинг логов прокси, брандмауэра, NetFLow. Кроме этого, обнаруживаются подозрительные внешние соединения, и потенциальная кража данных.

- Отслеживание изменений в системе, редактирование реестра, изменение системных файлов и перехват процессов. Проверка соответствия действий разрешенным политикам.

- Отслеживание веб-приложений и атак на них. Анализ журналов WAF и веб-сервера. Анализ отчетов на предмет компроментации веб-приложений.

Необходима ли SIEM система?

У некоторых компаний остро стоит вопрос – нужна ли такая система, или такой подход устарел и не эффективен. Нужно понимать, что SIEM система напрямую не будет противодействовать хакерам, она только анализирует большое количество входящей информации и предоставляет отчет и доводы о небезопасности определенной области, уведомляя пользователя. Таким образом, SIEM нужно добавлять в комплексный подход для обеспечения безопасности сети. Обязательно в компании должен быть специалист, который сможет отреагировать на сообщения системы и в кратчайшие сроки предпринять действия для предотвращения заражения или кражи конфиденциальной информации.

Кроме всего прочего, внедряя SIEM систему, требуется особо тщательно ознакомиться с инфраструктурой компании в каждом конкретном случае, учитывая установленную систему безопасности, архитектуру сети. Правильно настроенная система, с правильно настроенные правилами, позволяет администратору реагировать только на действительно важные события и инциденты. Основной идеей таких систем является возможность передачи на них все рутинные процессы и возможность принимать решение по уровню угрозы события для сети.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного