Microsoft устранил известного ботнета ZLoader Cybercrime

18 апреля 2022

Компания Microsoft и организации, которые занимаются кибербезопасностью, ликвидировали работу ботнета ZLoader. Как результат, установлен контроль над 65 доменами, они использовались для связи с зараженными хостами.

«ZLoader включает в себя цифровые устройства в компаниях, медицинских учреждениях, школах, жилых домах. Управление вирусом осуществлялось группировкой злоумышленников, которые использовали вредоносное программное обеспечение для хищения и вымогания денежных средств» - отметил генеральный директор отдела по борьбе с интернет-преступлениями Microsoft (DCU) Эми Хоган.

Согласно данным Microsoft, операция была проведена в сотрудничестве с ESET, Lumen's Black Lotus Labs, Palo Alto Networks Unit 42, Avast, Центром обмена и анализа информации о финансовых услугах (FS-ISAC) и Центром обмена и анализа медицинской информации (H-ISAC).

Еще 319 резервных доменов, созданных с помощью встроенного алгоритма генерации доменов (DGA), также были конфискованы в рамках той же операции.

ZLoader, как и его аналог TrickBot, запускался по типу банковского трояна Zeus в ноябре 2019 года. После этого активно совершенствовался и обновлялся, что позволило злоумышленникам приобретать вредоносное ПО на подпольных форумах и перепрофилировать его для достижения своих целей.

«ZLoader и сейчас является преимущественным для злоумышленников, включая возможности уклонения от защиты. К ним относится отключение средств безопасности и антивирусов, продажа доступа как услуги другим аффилированным группам, таким как операторы программ-вымогателей», — отмечается в уведомлении Microsoft.

Ботнет способен делать захваты снимков экрана, собирать файлы cookie, изымать учетные данные, банковскую информацию, запускать механизмы сохранения. Он неправомерно использует инструменты безопасности, предоставляет удаленный доступ злоумышленникам.

Переход ZLoader от простого финансового трояна к сложному решению «вредоносное ПО как услуга» (MaaS) позволил операторам монетизировать компрометацию. Это произошло благодаря продаже доступа другим аффилированным лицам, которые незаконно его используют для развертывания дополнительных полезных нагрузок.

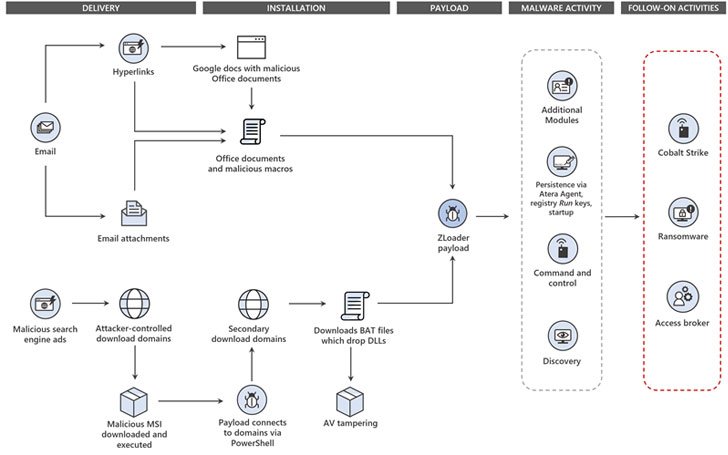

Кампании с участием ZLoader применяли фишинговые электронные письма, ПО для удаленного управления и мошенническую рекламу Google Ads. Таким образом они получали доступ к целевым устройствам, одновременно используя несколько сложных тактик для уклонения от защиты, в том числе вредоносный код.

Примечательно, что анализ вредоносной активности ПО показал, что с октября 2020 года большая часть операций совершалась всего от двух аффилированных лиц: «dh8f3@3hdf#hsf23» и «03d5ae30a0bd934a23b6a7f0756aa504».

Первый из них использовал «способность ZLoader развертывать произвольные полезные нагрузки для их распространения на своих ботов». Другой филиал, активный на сегодняшний день, сосредоточился на извлечении учетных данных из банковских, криптовалютных платформ и сайтов электронной коммерции. Об этом сообщил представитель словацкой фирмы ESET.

Кроме того, Microsoft разоблачила Дениса Маликова, проживающего в городе Симферополь в Крыму, причастного к группировке ZLoader. Он разрабатывал модуль, который использовался ботнетом для распространения штаммов программ-вымогателей.

В Microsoft решили не скрывать его имя, чтобы «ясно дать понять, что киберпреступникам не будет позволено прятаться за анонимностью в Интернете для совершения своих преступлений».

«Как и многие современные варианты вредоносных программ, размещение ZLoader на устройстве часто является лишь первым шагом в том, что в конечном итоге становится более крупной атакой», — заявили в Microsoft.

В компании считают, что троянец подтверждает тенденцию к тому, что популярное вредоносное ПО чаще содержит в себе все более опасные угрозы.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного